Qualche mese fa è arrivata a casa – con tutta una sua tempistica italiana – la VDSL.

Quale altro buon motivo per comprare un router DSL nuovo? L’ASUS precedente non veniva aggiornato da anni e sopravviveva con delle BETA discutibili sviluppate dalla community.

Non mi immergevo nell’acquisto di un router VDSL casalingo da troppi anni: le scelte erano infinite e tra tutte spiccavano le review dei Fritz!Box con dati mirabolanti in termini di prestazioni e stabilità.

Long story short: ho preso un bellissimo Fritz!Box 7530 (bello proprio anche esteticamente, in quanto le versioni alternative sono molto – diciamo – teutoniche)

Vi confermo che è effettivamente figo, funziona bene e fa il suo dovere.

L’interfaccia web è completa ma non completissima: vi sono alcune feature da smanettoni che potrebbero mancarvi, ma overall non ci si può lamentare.

Andiamo al punto.

In passato lo avevo già tweakato per:

- tweakare la VDSL

- chiudere tutti i “servizi” (e sono tanti)

- Servizi AVM: controllo automatico del firmare, MyFritz ecc.

- Firewall (se si può chiamare così): netbios (lol), stealth mode ecc.

Oggi dopo diversi mesi mi son detto: “dai, eseguiamo un nmap dall’esterno, vediamo che succede”.

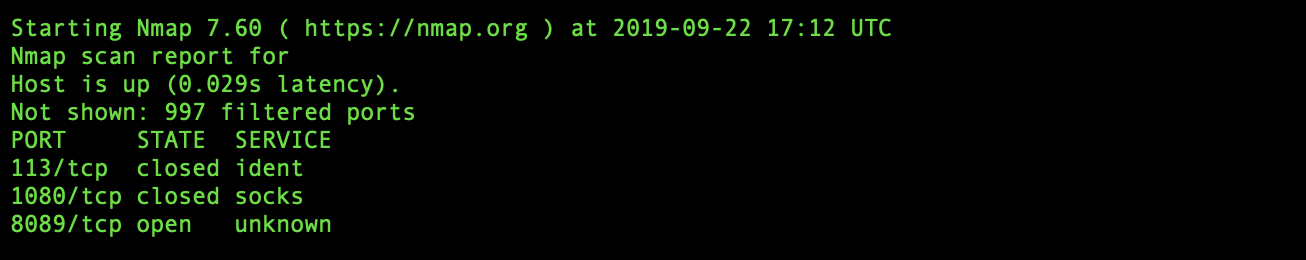

$ nmap -Pn host Starting Nmap 7.60 ( https://nmap.org ) at 2019-09-22 17:12 UTC Nmap scan report for host Host is up (0.029s latency). Not shown: 997 filtered ports PORT STATE SERVICE 113/tcp closed ident 1080/tcp closed socks 8089/tcp open unknow

Come vedete la funzionalità stealth funziona, infatti l’unico modo per eseguire con successo l’nmap è skippare il check sull’online dell’host.

Il problema è quella porta 8080 che risulta OPEN.

E’ sufficiente una semplice ricerca per trovare il servizio: Diagnosi di sicurezza Internet: TR-069

Ebbene, cosa fa questo servizio?

TR-069 (sigla inglese per Technical Report 069) è un protocollo per lo scambio di dati fra il server di un provider di servizi e un dispositivo terminale collegato al server presso il cliente.

TR-069 viene usato con frequenza dai provider di banda larga per la configurazione remota di router DSL.

TR-069 svolge i seguenti compiti:

– configurazione automatica e attivazione dinamica del servizio

gestione del firmware

– controllo dello stato e della potenza

– diagnosi e manutenzione remota.

La domanda sorge spontanea: e se io non desiderassi che il mio provider potesse configurare da remoto il mio router?

La risposta è ben servita: non si può disattivare da interfaccia, e nel link alla guida veniamo semplicemente rassicurati sulla sicurezza.

Amici di AVM: una porta aperta, è sempre una porta aperta.

Vi risparmio i mal di testa e vi spiego come ho fatto a liberarmene, ok?

Installatevi una qualsiasi versione dell’FBEditor che trovate qui.

FB Editor è un banale software che scarica la configurazione testuale dei Fritz!Box. (purtroppo è solo EXE o JAR – andate di JAVA mal che vada)

Connettetevi e retrievate la configurazione.

Cercate “tr069cfg” e settatelo a enabled = no;

tr069cfg {

# enabled = yes;

enabled = no;

Dovrebbe bastare così, ma io ho anche effettuato i seguenti passaggi:

- commentate la riga di “tr069_forwardrules”

# tr069_forwardrules = “tcp 0.0.0.0:8089 0.0.0.0:8089”; - settate a “no” “tr069discover_active”

tr069discover_active = no;

Caricate la configurazione, il router effettuerà un veloce reboot.

Ora dovreste essere ok, e senza porte aperte 🙂